Imaginez la scène. Il est 17h55, un vendredi. Un mail de phishing très bien ficelé passe à travers les mailles du filet. Il atterrit dans les boîtes de réception de 50 de vos collaborateurs. L’un d’eux clique. Le malware commence à se diffuser.

- Scénario A (Sans auto-remédiation) : Votre équipe informatique passe le week-end à appeler les employés un par un, à scanner les PC et à croiser les doigts.

- Scénario B (Avec auto-remédiation) : À 18h02, le mail malveillant disparaît tout seul des 49 autres boîtes de réception. L’incident est clos avant même d’avoir commencé.

C’est ça, la magie de l’auto-remédiation (ou Auto-Remediation en anglais). C’est le bouton “Annuler l’envoi” appliqué à la cybersécurité, mais puissance mille.

On vous explique pourquoi c’est devenu le standard absolu en 2026.

C’est quoi concrètement, l’auto-remédiation Email ?

En langage simple, c’est la capacité de votre solution de sécurité email à retirer un message d’une boîte de réception APRES qu’il a été livré.

Historiquement, la sécurité email fonctionnait comme un videur de boîte de nuit : une fois que vous êtes entré, le videur ne vous surveille plus. Si vous sortez un couteau à l’intérieur, c’est trop tard.

L’auto-remédiation, c’est un agent de sécurité qui patrouille à l’intérieur de la boîte de nuit. S’il repère un danger, il sort l’individu, même s’il a réussi à passer l’entrée.

Comment ça marche techniquement ?

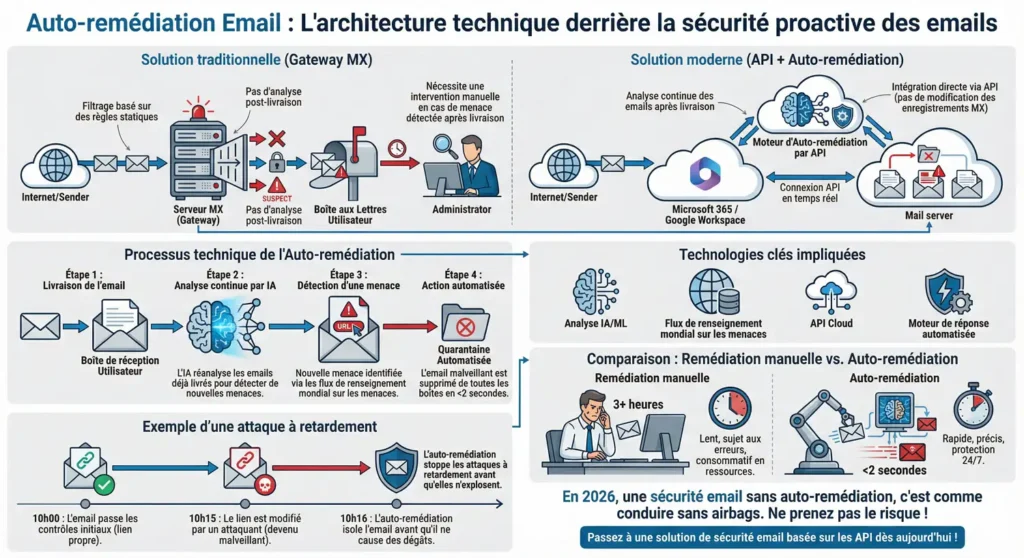

Contrairement aux vieilles passerelles (MX) qui ne voient que le flux entrant, les solutions modernes (API) sont connectées en permanence à votre serveur de messagerie (Microsoft 365 ou Google Workspace).

- L’analyse continue : L’IA ré-analyse en permanence les mails déjà reçus.

- Le déclencheur : Une nouvelle information tombe (ex: “ce lien vient d’être identifié comme malveillant ailleurs dans le monde”).

- L’action : La solution se connecte à la boîte de l’utilisateur et déplace instantanément le mail incriminé dans un dossier de quarantaine invisible. L’utilisateur ne le verra jamais.

Pourquoi c’est indispensable aujourd’hui ?

Parce que les hackers sont devenus des experts du “Time-Bombing”.

1. L’attaque à retardement

Le hacker envoie un mail avec un lien vers un site parfaitement légitime (ex: une page SharePoint vierge).

- À 10h00 (Réception) : Votre antivirus scanne le lien. Il est propre. Le mail passe.

- À 10h15 (Armement) : Le hacker modifie la page SharePoint pour y injecter un formulaire de vol de mot de passe.

Sans auto-remédiation, ce mail piégé reste accessible dans la boîte de vos employés. Avec l’auto-remédiation, dès que le lien change de comportement, le mail est pulvérisé.

2. Le gain de temps phénoménal pour le support

Supprimer manuellement un mail de phishing envoyé à 500 personnes est un cauchemar logistique pour un admin système (script PowerShell, délais de propagation…). L’auto-remédiation le fait en quelques secondes, sans intervention humaine.

MREM (Manual Remediation) vs Auto-Remediation

Attention à ne pas confondre les deux termes sur les fiches produits.

- Manual Remediation (ou “Search and Destroy”) : L’admin détecte un problème, tape le sujet du mail dans sa console, et clique sur “Supprimer de toutes les boîtes”. C’est bien, mais ça demande qu’un humain soit derrière l’écran au moment de l’attaque.

- Auto-Remediation : Le logiciel prend la décision tout seul, basé sur ses règles de sécurité, 24h/24. C’est le niveau de protection dont vous avez besoin contre des attaques automatisées par IA.

Exemples concrets d’auto remédiation email

1. Le “Quishing” (Phishing par QR Code)

Les attaques par QR code sont difficiles à détecter car le lien malveillant n’est pas dans le texte du mail, mais “enfermé” dans une image.

- Le scénario : Un employé reçoit un mail : “Veuillez scanner ce QR code pour réactiver votre double authentification (2FA)”.

- L’analyse initiale : Le filtre anti-spam classique voit une image, pas de texte suspect, pas de lien cliquable. Le mail passe.

- L’Auto-Remédiation : Le moteur de “Computer Vision” (IA visuelle) de la solution a besoin de 30 à 60 secondes pour analyser l’image, extraire le QR code, le convertir en lien et tester ce lien.

- L’action : Une minute après la livraison, l’IA confirme que le QR code redirige vers un faux site Microsoft. Le mail est retiré de la boîte de réception avant que l’utilisateur n’ait sorti son smartphone.

2. La compromission de la chaîne logistique (Supply Chain Attack)

C’est le cauchemar des DSI : quand l’attaque vient d’une adresse de confiance (un fournisseur réel).

- Le scénario : Votre fournisseur habituel, “Transport Martin”, s’est fait pirater. Le hacker utilise leur vraie boîte mail pour envoyer une fausse facture avec un nouveau RIB à votre service compta.

- L’analyse initiale : SPF, DKIM et DMARC sont valides (puisque c’est le vrai serveur du fournisseur). Le mail arrive avec le statut “Expéditeur de confiance”.

- L’Auto-Remédiation : 2 heures plus tard, une base de données de menace mondiale (Threat Intelligence) signale que le domaine de “Transport Martin” est compromis.

- L’action : Votre solution de sécurité reçoit cette info. Elle recherche rétroactivement tous les mails reçus de “Transport Martin” dans les dernières 24h et les met en quarantaine automatiquement, prévenant le virement frauduleux.

3. La vague de Spam “Snowshoe” (Attaque à faible bruit)

Les spammeurs envoient parfois de très petits volumes depuis des milliers d’IP différentes pour passer sous les radars.

- Le scénario : Une campagne de spam massive touche des milliers d’entreprises, mais la vôtre ne reçoit que 2 mails.

- L’analyse initiale : Comme le volume est faible chez vous, les seuils d’alerte ne se déclenchent pas.

- L’Auto-Remédiation : Au bout de 15 minutes, l’IA globale de l’éditeur (qui voit le trafic de milliers de clients) connecte les points : “Tiens, ces 2 mails isolés font partie d’une attaque mondiale coordonnée”.

- L’action : Les mails sont “clawbacked” (retirés) des boîtes de réception. C’est la force de l’intelligence collective.

4. La désactivation d’urgence (Le “Kill Switch” Admin)

Parfois, l’auto-remédiation est déclenchée manuellement par un administrateur pour nettoyer une erreur massive.

- Le scénario : Un directeur envoie par erreur un document confidentiel “Plan de licenciement.pdf” à la liste de diffusion “Toute l’entreprise”.

- L’action : Il appelle la DSI en panique.

- La Remédiation : L’administrateur utilise la fonction de recherche de sa solution (ex: Vade ou Abnormal), tape le nom du fichier, et clique sur “Remediate All”. En quelques secondes, le mail disparaît des 500 boîtes de réception, sauvant la confidentialité du projet (pour ceux qui ne l’avaient pas encore ouvert)

5. Le lien “Dormant” (L’attaque Time-Bomb)

- Le scénario : Un vendredi à 16h, vos employés reçoivent un email intitulé “Mise à jour des congés”. Il contient un lien vers un fichier hébergé sur un service légitime (ex: Dropbox ou Google Drive).

- L’analyse initiale : À la réception, le fichier est vide ou anodin. Le filtre de sécurité laisse passer l’email.

- L’événement : À 17h, l’attaquant remplace le fichier sain par un malware sur le même lien.

- L’Auto-Remédiation en action : L’IA de sécurité rescannant périodiquement les URL présentes dans les boîtes de réception, elle détecte le changement de signature du fichier à 17h05.

- Le résultat : L’email disparaît instantanément de la boîte de réception des 150 employés, y compris pour ceux qui ne l’avaient pas encore ouvert. Zéro clic, zéro infection.

6. Le signalement participatif (L’effet de meute)

- Le scénario : Une vague de phishing cible votre département comptabilité avec une fausse facture très réaliste.

- L’événement : Michel, le comptable le plus vigilant, repère l’arnaque et clique sur le bouton “Signaler Phishing” dans son Outlook.

- L’Auto-Remédiation en action : Le système analyse le signalement de Michel, confirme la menace, et cherche immédiatement si d’autres employés ont reçu ce même email (même expéditeur, même objet, ou même structure).

- Le résultat : Grâce au signalement de Michel, l’email est automatiquement purgé des boîtes de ses 4 collègues comptables qui étaient en pause café. Michel a protégé toute l’équipe sans le savoir.

7. La compromission interne (L’ennemi de l’intérieur)

- Le scénario : Le compte Microsoft 365 de Sophie (RH) est piraté car son mot de passe était “Soleil123”. Le pirate utilise son compte pour envoyer un lien piégé à tous les employés : “Nouveau plan de rémunération”.

- L’événement : Comme l’email vient d’une adresse interne légitime (@votre-entreprise.com), les passerelles traditionnelles (Gateways) ne voient souvent rien passer car le mail ne sort pas de l’entreprise.

- L’Auto-Remédiation en action : La solution API détecte un comportement anormal (Sophie envoie 500 mails en 1 minute avec un lien suspect).

- Le résultat : Le système verrouille temporairement le compte de Sophie et retire les 500 emails des boîtes de réception des collègues avant qu’ils ne cliquent, évitant une propagation virale en interne.

8. La correction d’erreur humaine (Le “Oups” du stagiaire)

- Le scénario : Un stagiaire des RH envoie par erreur un fichier Excel contenant tous les salaires de l’entreprise à la liste de diffusion “Tous les employés” au lieu de “Direction”.

- L’Auto-Remédiation (DLP) en action : Bien que ce ne soit pas un virus, c’est une fuite de données (Data Loss Prevention). L’administrateur, alerté dans la seconde, ou une règle automatique détectant des “données sensibles” (numéros de sécu, salaires), déclenche le retrait du mail.

- Le résultat : Le mail disparaît des boîtes de réception. Seuls les 3 employés qui avaient les yeux rivés sur leur écran à ce moment précis l’ont vu. La crise sociale majeure est évitée.

Le Top 3 des Outils d’Auto-Remédiation (Comparatif Direct)

Détails des Offres et Tarifs

1. Vade (désormais sous bannière Hornetsecurity)

- Cible : PME et ETI françaises sous Microsoft 365.

- Modèle Tarifaire : Souvent vendu via des MSP (prestataires informatiques). Négociez un “Package” incluant la sauvegarde M365 ou la formation utilisateur pour faire baisser le prix unitaire.

- L’atout caché : Si vous êtes une collectivité ou une OIV, c’est l’un des rares acteurs majeurs à offrir des garanties de souveraineté crédibles.

2. Avanan (A Check Point Company)

- Cible : Entreprises de toute taille cherchant la performance technique pure.

- Tarif : Le plan “Advanced Anti-Phishing” commence autour de 4$ mais pour avoir la “Protection Complète” (incluant Malware et DLP), il faut monter au plan à 5-6$.

- Fonctionnalité clé : “Inline Protection”. Contrairement à d’autres API qui laissent le mail arriver puis le retirent (post-delivery), Avanan peut intercepter le mail pendant l’écriture API, agissant quasi comme une Gateway mais avec la souplesse de l’API.

3. Abnormal Security

- Cible : Grands Comptes (> 500 employés) prêts à payer pour ne plus avoir de fraudes financières.

- Tarif : Ils fonctionnent souvent avec une “Platform Fee” (frais fixes) + un coût par utilisateur, ce qui rend la solution chère pour les petites structures.

- Pourquoi payer si cher ? Leur moteur ne regarde pas juste les mails, il analyse tout : les connexions bizarres, les changements de règles inbox, etc. C’est une plateforme de sécurité globale, pas juste un anti-spam.

Mon Conseil d’Achat 2026

- Si vous êtes une PME (< 100 users) : Regardez du côté de Vade ou Ironscales (Starter). Ils ont des offres packagées simples et rapides à déployer.

- Si vous êtes une ETI/Grand Compte : Mettez Avanan et Abnormal en compétition (Proof of Concept – POC). Installez les deux en mode “écoute seule” pendant 15 jours sur votre trafic réel. Celui qui attrape le plus de menaces que l’autre a ratées gagne le marché. C’est le seul juge de paix.

- L’astuce Négociation : Tous ces éditeurs sont en guerre pour prendre des parts de marché à Proofpoint et Mimecast. Si vous venez de l’un de ces acteurs historiques, dites-le. Vous débloquerez souvent des remises de “Migration” agressives (-20% la première année).

Verdict : Est-ce que votre solution actuelle le fait ?

C’est le test ultime à faire passer à votre prestataire actuel.

Si vous utilisez une Gateway traditionnelle (qui change vos champs MX), la réponse est souvent NON (ou alors de manière très limitée via des plugins lourds à installer sur chaque PC).

Si vous utilisez une solution API (Integrated Cloud Email Security) comme Vade, Abnormal, Ironscales ou Avanan, c’est leur fonction native.

En résumé : Acheter une protection email sans auto-remédiation, c’est comme acheter une voiture sans airbags. Vous pouvez rouler, mais au moindre choc, vous allez le regretter.