Comment reconnaître et se protéger du Vishi

Le vishing est une arnaque téléphonique (hameçonnage...

Vos identifiants Gmail, votre carte bancaire, votre numéro de sécurité sociale – tout circule peut-être déjà dans les recoins du dark web sans que vous le sachiez. La vraie question n’est pas “si” mais “comment savoir” avant qu’il ne soit trop tard.

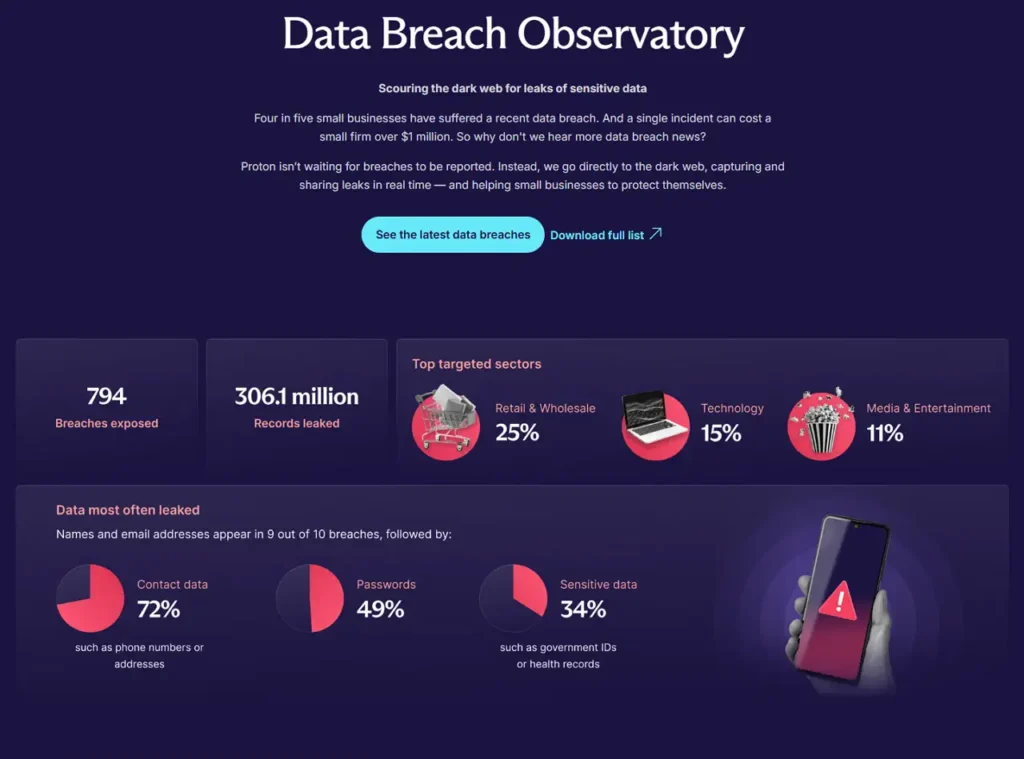

Depuis janvier 2026, l’arrêt brutal du Dark Web Report de Google a laissé des millions d’utilisateurs dans le flou. Pourtant, les fuites s’accélèrent : l’Observatoire Proton a détecté depuis début 2025 plus de 300 millions d’enregistrements exposés dans 794 violations individuelles, soit environ cinq incidents par jour. Savoir si vos données personnelles circulent sur le dark web n’est plus une paranoïa, c’est devenu une nécessité vitale pour votre sécurité numérique.mcafee+3

La bonne nouvelle ? Vous n’avez pas besoin de plonger vous-même dans les méandres du dark web pour obtenir la réponse. Plusieurs outils gratuits scannent automatiquement les bases de données piratées et vous alertent si vos informations apparaissent quelque part.

| Outil | Gratuité | Points forts | Limites | Idéal pour |

|---|---|---|---|---|

| Have I Been Pwned | 100% gratuit | Base massive (2 milliards d’emails), historique complet depuis 2009 [clubic] | Pas d’alertes automatiques, vérification manuelle | Contrôle ponctuel rapide |

| Mozilla Monitor | Gratuit (5 emails) + Premium | Alertes automatiques, solutions concrètes par incident, suppression données courtiers [slashdot] | Version gratuite limitée à 5 adresses | Surveillance continue particuliers |

| Proton Observatory | Gratuit, accès public | Détection temps réel sur marchés clandestins, fuites avant déclaration officielle proton+1 | Interface moins grand public | Professionnels et veille proactive |

Have I Been Pwned reste le champion incontesté pour la vérification ponctuelle. Troy Hunt, son créateur, a intégré près de 2 milliards d’adresses email uniques dans sa base de données en novembre 2025, dont 625 millions jamais recensés auparavant. L’utilisation est d’une simplicité désarmante : entrez votre adresse email, et le service vous révèle instantanément dans quelles fuites connues elle apparaît. Vous découvrirez peut-être avec surprise que votre adresse traîne dans la violation Adobe de 2013 ou dans le récent hack d’une plateforme que vous aviez oubliée depuis des années.[clubic]

Mozilla Monitor pousse la logique encore plus loin en automatisant la surveillance. Le service surveille jusqu’à cinq adresses email gratuitement et vous envoie des alertes automatiques dès qu’une nouvelle fuite les implique. Ce qui le distingue vraiment ? Mozilla propose des solutions concrètes pour chaque incident identifié, vous guidant étape par étape dans la sécurisation de vos comptes. La version premium va même jusqu’à supprimer automatiquement vos informations personnelles de plus de 190 sites de courtiers en données – ces entreprises qui revendent vos coordonnées sans votre consentement.[slashdot]

L’Observatoire des violations de données de Proton change la donne en 2026. Contrairement aux autres outils qui compilent des fuites déjà connues, Proton traque en temps réel les marchés clandestins du dark web en partenariat avec Constella Intelligence. L’entreprise suisse peut ainsi détecter des violations avant même que les entreprises victimes ne les déclarent officiellement – et vous savez quoi ? Beaucoup ne les déclarent jamais, par peur des régulateurs et des clients.01net+5

Petite anecdote personnelle : un ami développeur, pourtant sensibilisé à la cybersécurité, a testé Have I Been Pwned par curiosité. Résultat ? Son adresse principale apparaissait dans 14 fuites différentes, remontant jusqu’à 2009. Il ne se souvenait même plus de la moitié des sites concernés. Voilà précisément le problème : nous créons des comptes partout, puis nous oublions, tandis que nos données continuent de circuler.

Les statistiques de Proton révèlent ce que les cybercriminels convoitent vraiment. Les adresses email arrivent en tête (100% des violations), suivies des noms complets (90%), des coordonnées postales et téléphoniques (72%), puis des mots de passe – en clair ou faiblement chiffrés – dans 49% des cas. Le plus inquiétant reste les données sensibles : dossiers médicaux, documents gouvernementaux, informations bancaires, présentes dans 34% des fuites. De quoi alimenter l’usurpation d’identité, le chantage ou l’extorsion pendant des années.cnetfrance+2

Même sans utiliser d’outil de vérification, certains signaux indiquent que vos données circulent déjà quelque part. Vous recevez subitement des emails de réinitialisation de mot de passe pour des comptes que vous n’avez pas demandés ? Vos amis vous signalent des messages étranges provenant de votre adresse ? Des achats mystérieux apparaissent sur votre carte bancaire ? Votre boîte mail déborde de spam alors qu’elle était plutôt calme auparavant ?

Je me souviens d’une responsable marketing d’une PME française qui négligeait ces signaux faibles. “Juste du spam”, se disait-elle. Trois semaines plus tard, ses identifiants professionnels circulaient sur un forum russe, donnant accès à toute la base clients de l’entreprise. Coût estimé de l’incident : 466 000 euros en moyenne selon l’ANSSI. Les PME représentent d’ailleurs 71% des cibles : 48% des violations visent des entreprises de 10 à 249 employés, 23% des structures de moins de 10 salariés.zdnet+2

Savoir c’est bien, mais agir rapidement fait toute la différence. Pourtant, une étude de novembre 2024 révèle que même avertis, seulement 27% des utilisateurs modifient réellement leurs mots de passe compromis. Ne faites pas partie de ces 73% qui laissent la porte ouverte aux pirates.[heimdalsecurity]

✅ Dans l’heure qui suit la découverte :

1. Changez tous les mots de passe concernés – Pas seulement le compte exposé, mais TOUS les endroits où vous auriez réutilisé le même mot de passe. Cette mauvaise habitude transforme une violation unique en catastrophe généralisée. Utilisez un gestionnaire de mots de passe pour générer des identifiants uniques et complexes pour chaque service.

2. Activez l’authentification à deux facteurs (2FA) – Sur tous vos comptes critiques : email, banque, réseaux sociaux, administratifs. Même si un pirate possède votre mot de passe, il ne pourra rien faire sans le second facteur d’authentification. Privilégiez les applications d’authentification (Google Authenticator, Authy) plutôt que les SMS, plus facilement interceptables.

3. Révoquez toutes les sessions actives – Dans les paramètres de sécurité de vos comptes, forcez la déconnexion de tous les appareils. Un attaquant pourrait déjà avoir pris position et rester connecté même après que vous ayez changé votre mot de passe. Vérifiez également la liste des appareils de confiance et des applications tierces autorisées – supprimez tout ce qui vous semble suspect ou que vous ne reconnaissez pas.

✅ Dans les 24 heures :

4. Surveillez vos comptes bancaires – Configurez des alertes en temps réel sur tous vos moyens de paiement (SMS, notifications push, email). Les banques proposent généralement ce service gratuitement. Scrutez vos relevés quotidiennement pendant au moins un mois. La moindre transaction suspecte doit être signalée immédiatement pour blocage et remboursement.

5. Vérifiez vos autres comptes sensibles – Connectez-vous à vos services administratifs (impôts, sécurité sociale, CAF), vos comptes d’achat en ligne (Amazon, marketplace), vos réseaux sociaux. Recherchez toute activité inhabituelle : changements de coordonnées, commandes passées, messages envoyés, connexions depuis des localisations étrangères.

6. Activez la surveillance continue – Inscrivez-vous sur Mozilla Monitor et configurez les alertes automatiques. Ajoutez vos adresses email secondaires, celles de votre conjoint, vos adresses professionnelles. La surveillance doit devenir permanente, pas juste ponctuelle.

✅ Si vos données sensibles sont compromises :

7. Contactez les organismes concernés – En cas de fuite de données bancaires, appelez immédiatement votre banque pour faire opposition. Pour des documents d’identité compromis, signalez-le en préfecture. Si vos données de santé ont fuité, informez votre médecin et votre mutuelle.

8. Déposez plainte officiellement – En cas d’usurpation d’identité avérée (quelqu’un utilise vos documents, contracte des crédits en votre nom), conservez toutes les preuves et déposez plainte via la plateforme Perceval du ministère de l’Intérieur en France. Cette étape officielle est indispensable pour faire valoir vos droits et vous protéger des conséquences juridiques d’actes commis en votre nom.

Au-delà des vérifications ponctuelles, la surveillance continue devient indispensable. Si vous utilisez déjà un gestionnaire de mots de passe – et vous devriez –, des modules comme BreachWatch de Keeper, LastPass Dark Web Monitoring ou Dashlane Dark Web Insights surveillent automatiquement vos identifiants sans effort supplémentaire. Certains VPN premium incluent désormais ces fonctionnalités, transformant votre protection en écosystème cohérent.

Mozilla Monitor et l’Observatoire Proton proposent tous deux des systèmes d’alertes automatiques. Configurez-les pour recevoir une notification instantanée dès qu’une nouvelle fuite implique vos données. Ne laissez pas le hasard décider du moment où vous découvrirez que vos informations circulent – soyez le premier informé pour réagir avant que les dégâts ne s’accumulent.proton+1

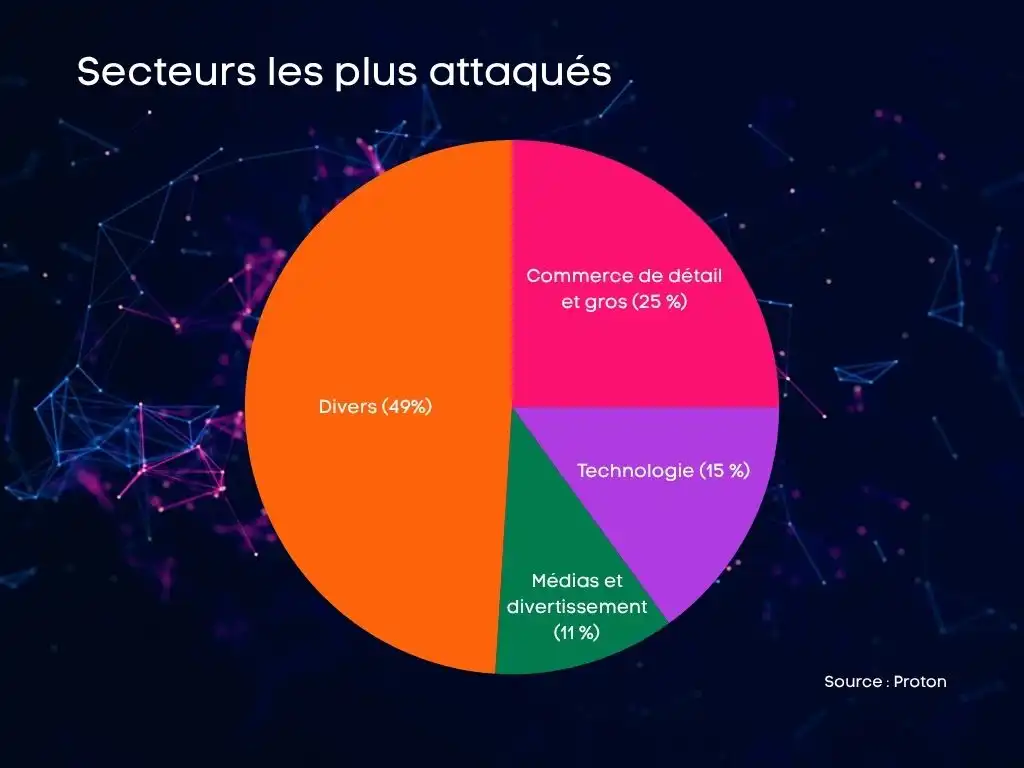

Comprendre les mécanismes d’exposition aide à mieux se protéger. Les violations massives de bases de données d’entreprises représentent la source principale. Quand une plateforme se fait pirater, ce sont des millions d’utilisateurs qui voient leurs informations aspirées simultanément. Le commerce de détail, la technologie, la finance et la santé figurent parmi les secteurs les plus attaqués – précisément ceux où se concentrent données personnelles et informations financières.theregister+1

Mais les pirates n’attendent pas toujours une faille géante. Le phishing reste redoutablement efficace : un email convaincant, un site factice imitant parfaitement votre banque, et vous saisissez vous-même vos identifiants directement entre leurs mains. Les réseaux WiFi publics non sécurisés permettent l’interception de données en transit. Les attaques par force brute cassent les mots de passe faibles en quelques heures. Et parfois, ce sont simplement des employés négligents ou malveillants qui exposent ou revendent les données auxquelles ils ont accès.

La surveillance régulière de vos adresses email et numéros sensibles doit devenir un réflexe mensuel, au même titre que vous consultez vos comptes bancaires. Consacrez 15 minutes chaque mois à vérifier Have I Been Pwned et Mozilla Monitor – ces quelques minutes peuvent vous épargner des mois de cauchemar administratif et financier.

Consultez également les ressources officielles françaises comme la CNIL ou cybermalveillance.gouv.fr qui relaient les principales alertes de sécurité et publient des guides de remédiation accessibles même aux non-experts. L’Observatoire de Proton, accessible gratuitement, se met à jour en quasi-temps réel et mérite d’être consulté régulièrement si vous êtes entrepreneur ou responsable IT.proton+1

Adoptez l’hygiène numérique de base : un mot de passe unique et complexe pour chaque compte (généré et stocké par un gestionnaire de mots de passe), l’authentification à deux facteurs partout où c’est possible, la méfiance systématique face aux emails non sollicités demandant des informations personnelles, la mise à jour régulière de vos logiciels et systèmes d’exploitation.

Combien de temps mes données restent-elles sur le dark web ?

Indéfiniment. Une fois qu’une base de données fuitée circule sur le dark web, elle est copiée, revendue et redistribuée sans limite de temps. Même des violations datant de 10 ans continuent d’être exploitées aujourd’hui. C’est pourquoi le changement immédiat de mots de passe reste crucial même pour d’anciennes fuites.

Puis-je supprimer mes données du dark web ?

Non, c’est techniquement impossible. Le dark web n’est pas un lieu centralisé qu’on peut “nettoyer”. Les données circulent sur des milliers de serveurs anonymes répartis mondialement. La seule protection efficace consiste à rendre ces données inutiles : changer vos mots de passe, révoquer les accès, surveiller vos comptes pour détecter toute utilisation frauduleuse.

Les outils gratuits sont-ils vraiment fiables ?

Oui, particulièrement Have I Been Pwned (référence mondiale utilisée par les professionnels de la cybersécurité), Mozilla Monitor (développé par la fondation Mozilla, organisation à but non lucratif reconnue) et l’Observatoire Proton (entreprise suisse avec réputation établie en protection de la vie privée). Ces services n’utilisent pas vos données à des fins commerciales et respectent votre vie privée.clubic+2

L’arrêt du service gratuit de Google en janvier 2026 a créé un vide, mais la responsabilité reste la vôtre. Derrière les statistiques abstraites se cachent des vies bouleversées, des comptes vidés, des identités usurpées, des entreprises détruites. Vérifier si vos données circulent sur le dark web n’est plus une option, c’est le minimum vital pour votre survie numérique en 2026.zdnet+1

Ne restez pas une victime potentielle. Vérifiez vos données maintenant sur Have I Been Pwned (haveibeenpwned.com), activez Mozilla Monitor pour la surveillance continue, et prenez 10 minutes aujourd’hui pour sécuriser vos comptes les plus sensibles. Votre futur vous remerciera.