Relations Sociales et Communication Numériqu

À l'ère du numérique, nos relations sociales se dép...

Tout commence souvent par un détail. Un matin, un collaborateur vous appelle : « Je n’arrive plus à accéder au serveur… » Puis un autre : « On dirait que les fichiers ont disparu… » Et très vite, vous sentez cette boule dans le ventre. Vous savez que quelque chose cloche.

Ce scénario, des milliers d’entreprises l’ont vécu. Pas parce qu’elles étaient négligentes, mais parce qu’elles n’avaient pas anticipé. La cybersécurité n’est pas un sujet réservé aux experts. C’est devenu un enjeu de survie pour les entreprises modernes. Une attaque peut arrêter une production, bloquer un service commercial, exposer des données sensibles ou mettre en péril des années de travail.

Ce guide cybersécurité n’a pas pour but de vous faire peur. Il a pour but de vous donner les clés pour éviter de vivre ce moment-là. Et pour cela, il existe 7 piliers, simples à comprendre, concrets à appliquer, et essentiels pour protéger votre entreprise.

Imaginez votre entreprise comme une maison. Vous avez des portes, des fenêtres, des pièces où vous stockez des objets précieux, et des zones où tout le monde peut circuler librement. La cybersécurité, c’est exactement ça : protéger ce qui compte, contrôler qui entre, et s’assurer que tout fonctionne même en cas d’imprévu.

Les cybercriminels ne ciblent pas une entreprise en particulier. Ils cherchent des portes mal fermées. Et les entreprises qui se pensent « trop petites » ou « pas assez intéressantes » sont souvent les premières touchées, simplement parce qu’elles sont moins protégées.

Dans la plupart des attaques, tout commence par un clic. Un email qui ressemble à un message interne, un lien qui semble urgent, une pièce jointe anodine… Et en quelques secondes, l’entreprise entière peut être compromise.

Former vos équipes, ce n’est pas un luxe. C’est une assurance. Une équipe sensibilisée, c’est une entreprise qui dort mieux la nuit.

L’humain est la cible n°1. Les pirates préfèrent manipuler un collaborateur plutôt que de forcer un serveur sécurisé.

Fiche pratique à télécharger : Débusquer un phishing

Dans une entreprise, tout le monde n’a pas besoin d’accéder à tout. Pourtant, on découvre souvent des comptes d’anciens employés encore actifs, des mots de passe partagés, ou des accès administrateurs distribués trop généreusement.

Imaginez donner les clés de votre maison à tous vos voisins. C’est exactement ce que font certaines entreprises sans s’en rendre compte.

Le mot de passe seul est aujourd’hui considéré comme une protection insuffisante.

La réutilisation d’un même mot de passe sur plusieurs sites est une faille majeure.

Une attaque qui entre dans un réseau mal segmenté peut se propager comme un incendie dans une forêt sèche. À l’inverse, un réseau bien structuré limite les dégâts et permet de garder le contrôle.

Ce n’est pas une question de technologie complexe. C’est une question d’organisation, comme séparer les zones sensibles des zones publiques.

Un ordinateur non mis à jour, un smartphone sans protection, une tablette personnelle connectée au Wi-Fi… Chaque appareil est une opportunité pour un attaquant.

La sécurité des endpoints, c’est comme vérifier que toutes les fenêtres de la maison sont bien fermées. Une seule fenêtre ouverte suffit pour que quelqu’un entre.

Chaque logiciel possède des failles. Les mises à jour sont les “pansements” qui les réparent.

Une attaque peut tout bloquer. Mais si vos sauvegardes sont solides, testées et isolées, vous pouvez redémarrer. Sans elles, vous êtes paralysé.

La règle est simple : 3 copies, 2 supports différents, 1 hors site. Et surtout : tester régulièrement. Une sauvegarde qui n’a jamais été testée, c’est comme un parachute jamais ouvert.

Exemple Réel : Lors de l’incendie d’OVHcloud en 2021, les entreprises qui avaient leurs sauvegardes sur le même site que leurs serveurs ont tout perdu.

L’action : Vérifiez que vos données critiques sont bien synchronisées sur notre Cloud sécurisé.

Vos données, c’est votre histoire, vos clients, vos contrats, votre savoir-faire. Les perdre ou les voir fuiter peut avoir un impact bien plus lourd qu’une simple panne informatique.

Protéger les données, c’est savoir lesquelles sont sensibles, qui peut y accéder, et comment elles sont stockées. C’est aussi respecter les obligations légales, notamment le RGPD.

Le vol physique de matériel est une menace directe pour nos données confidentielles.

Même les entreprises les mieux protégées peuvent être ciblées. La différence entre un incident maîtrisé et une catastrophe tient souvent à une chose : la rapidité de réaction.

Une attaque détectée en quelques minutes peut être contenue. Une attaque détectée après plusieurs heures peut devenir un cauchemar.

Surveiller, c’est voir venir. Réagir, c’est limiter les dégâts. Documenter, c’est apprendre pour ne pas revivre la même situation.

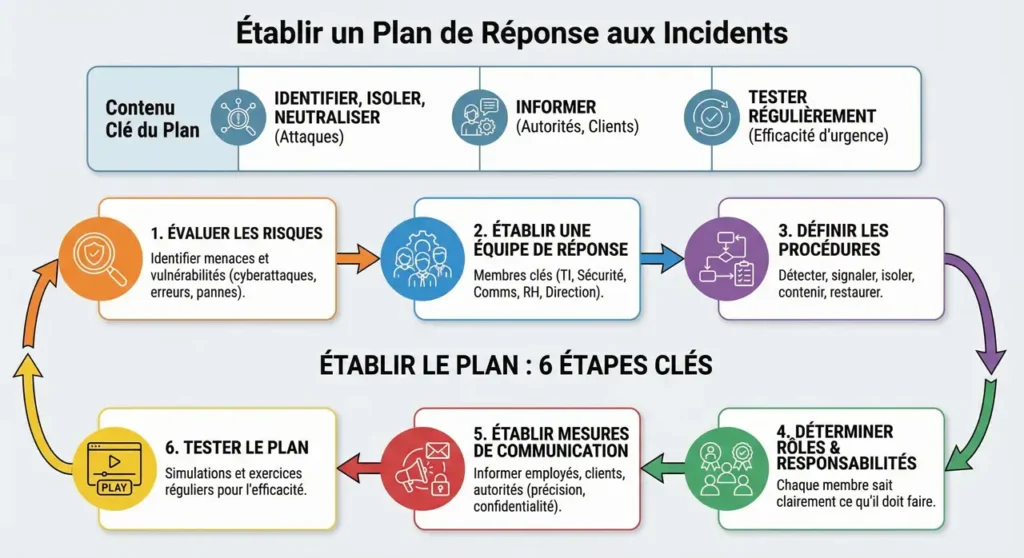

Plan de Réponse aux Incidents

La panique est l’alliée du pirate. Il faut savoir quoi faire en cas d’attaque.

Une bonne stratégie de cybersécurité ne se construit pas en un jour. Elle se construit comme un projet d’entreprise :

La cybersécurité n’est pas un sprint. C’est une discipline continue, comme la gestion financière ou la qualité.

La plupart des entreprises touchées n’étaient pas inconscientes. Elles étaient simplement mal préparées.

La cybersécurité n’est pas un sujet technique.

C’est un sujet humain, organisationnel et stratégique.

C’est la capacité de votre entreprise à continuer d’avancer, même dans un monde où les menaces évoluent chaque jour.

En adoptant ces 7 piliers de ce guide cybersécurité, vous ne cherchez pas à devenir invulnérable.

Vous cherchez à devenir résilient.

Et c’est cette résilience qui fait la différence entre une entreprise qui subit… et une entreprise qui continue d’avancer.